使用过O365高级威胁保护(Advanced Threat Protection, ATP,国际版的一个增值服务,2美元/月)的用户可能都收到过O365的安全提示和“安全链接”,这些安全措施旨在保护用户免受钓鱼网站的套路。但这些“安全链接”真的安全么?

首先我们来看看安全提示吧。

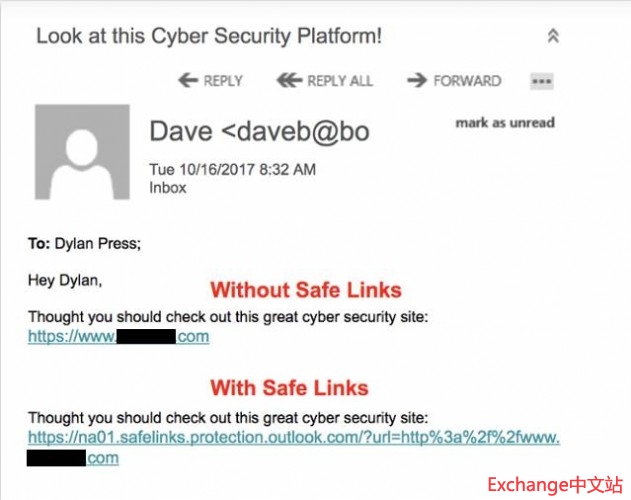

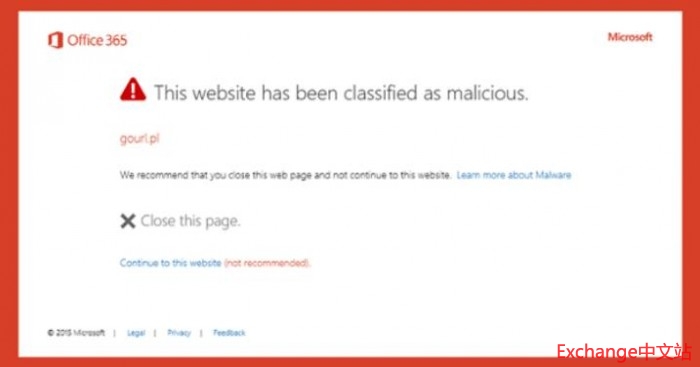

ATP的行径是将原始网站包裹在outlook.com的安全链接下做一次重定向。如果目标URL是一个文件链接,那安全链接会对这个文件做扫描,以排除其恶意软件的可能性;如果目标URL是组织自定义的黑名单或微软定义的黑名单,安全链接会返回给用户安全警告;如果目标URL符合安全标准,用户就会被重定向到目标URL。

尽管安全连接的本意是为了阻挡钓鱼网站的攻击,但实际上会使你的邮箱更易受到钓鱼攻击。原因有以下四点:

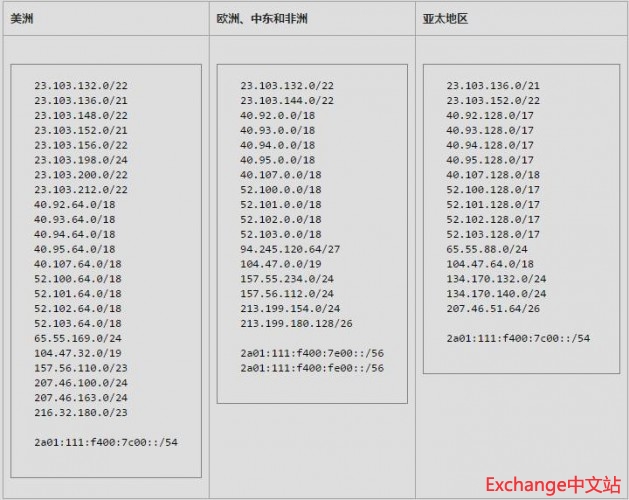

- IP欺诈可以骗过安全链接:就像上面说的,微软会先确定链接的安全性然后再把URL发布给用户。然而微软为Office365注册了许多EOP的公网地址,这些地址都是默认“安全”的。那黑客就会利用这个漏洞,伪装成EOP的IP(见下表),这样就骗过了ATP,成功将用户引向了钓鱼网站。

- 多层嵌套的URL:“安全链接”只能识别URL的主体是不是属于公网的黑名单,但网上还有种比较流行的攻击叫做“嵌套攻击”,我们来看以下的URL。

https://www.google.com/url?sa=D&q=https://www.PhishingSite.com

google搜索显然是在微软的白名单,然后用户就会被直接定向到上述网站,尴尬的是google也不做安全扫描的事,用户就被再次重定向到粗体的URL上去了。

- 光从链接无法判断的URL:我们真的不能对“安全链接”期望太高,因为嵌套的URL可能无处不在。以下是两个看似美国联邦快递UPS查询的链接,经过O365安全链接嵌套后,扔有一个会把用户引向钓鱼网站,你能看出来么?(安全起见,小编放截图不放链接)

- 伪装的O365登录页:其实很多钓鱼网站的目的无非是窃取终端用户的秘钥,很多谨慎的用户在点开安全链接后会检查URL的真实地址,但当他们看到*.outlook.com时就会放宽心,因为这是微软的域名。殊不知他们很可能进了另一个租户的登录页,这个租户还是试用期用户,几天后就啥信息都找不见了,却带走了你的账户信息干着非你意愿的事情。

我们都知道勒索软件的第一步就是钓鱼邮件,没有人好端端地会去下载一个勒索软件玩。在“安全链接”都不安全的背景下,我们一般的公司和个人要怎样做好防钓鱼攻击呢?且听小编下回分解。

邮才 ∣有才有态度的邮件社区

Latest posts by 李 章毅 (see all)

- 混合云集成方案Azure Arc - 2020年3月28日

- 【全网首播:Azure大全】11. 开发人员工具与Azure Stack - 2020年2月22日

- 【全网首播:Azure大全】10. 安全性与标识 - 2020年2月22日

发布于:

浏览:3557 次

还没有评论