上周一个重磅消息震惊了全世界,黑客入侵了四大会计师事务所的德勤的全球邮件系统,并且潜伏了一年之久,窃取了迄今为止的所有邮件信息。

这个消息的细节小编特地去了解了下,其实早在去年夏天系统管理员就发现了一些内部邮箱的非法登录情况,然后他发了一封全网邮件要求所有用户立即更改密码,并且要求10位以上的复杂密码。

然而管理员却没有自查,最后黑客是从管理员破口的。微软的Azure明明要求双因子认证,但事实证明德勤系统管理员账号非常简单易攻破。要知道管理员默认对所有用户邮箱都有访问权限,而不需要知道任何用户密码。尽管德勤官方称只有6个用户的邮箱遭到数据泄露,显然黑客只是对这六个用户的邮件更感兴趣,而非其他邮箱未被攻破。

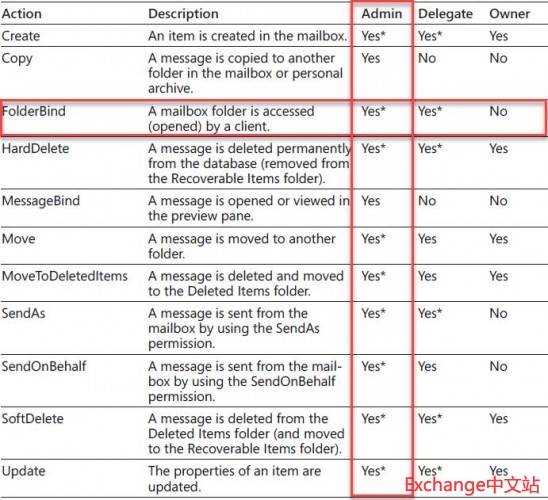

事实上,Exchange和O365默认都对管理员访问用户邮箱有审计日志,只要经常查看,一定不至于在一年后才东窗事发,讽刺的是这次的涉事企业还是一家著名的审计公司。

以上是Exchange的审计设置,带星号的表示默认配置,可见对于管理员访问用户邮箱是会被审计到的。不管内部还是云邮箱都有默认的审计角色组,主要用来制约管理员的权限。做IT的都知道,虽然我们掌管着企业所有应用服务的生死,但对数据的访问权限应是非常有限的。如果IT越权做了信息查看的事情,这些记录是IT删不掉甚至找不到的。

这件事情给信息安全部门敲响了警钟,小编总结下主要以下3项:

- 必要的密码复杂性策略应适用于任何人。任何人都有可能被破口,然而影响可能并不局限于个人。比如A的密码设置简单被攻破了,他的邮箱信息自然被黑客窃取了,并且不会被审计到。同时公司里可能有B和C授予了A代理访问的权限,那信息泄露事件就会迅速扩散开来。

- 定期审计。根据上面的表格,如果定期审计绝不至于出现被长期潜伏的情况。毕竟黑客会担心,通过代理访问或者管理员访问所窃取的信息的时效性,不会长期潜水。当然,根据组织定义的安全级别,参照上表完全可以扩大范围。

- 限制不必要的访问权限。相信现在德勤一定收回了管理员对组织内邮箱(至少涉案的六个邮箱)的访问权限,这是比较根治的解决办法。但管理员自身需要明确知道密码重要性,必要的双控,多因子认证绝不能为了图方便而形同虚设。

Latest posts by 李 章毅 (see all)

- 混合云集成方案Azure Arc - 2020年3月28日

- 【全网首播:Azure大全】11. 开发人员工具与Azure Stack - 2020年2月22日

- 【全网首播:Azure大全】10. 安全性与标识 - 2020年2月22日

发布于:

浏览:7146 次

还没有评论